CISCO L3 스위치 L2스위치 점검 명령어

#show terminal length 0 / 터미널 길이 0 으로 맞춰 출력하여 점검, length 0으로 하면 more로 짤리지 않고 볼 수 있습니다.

#show ver / 현재 스위치 버전, uptime, serial number(board number) 등 확인

#show clock / 현재 스위치에 설정되어 있는 시간정보

#show inv / 모듈이 장착되어 있는 상태

#show env / 현재 상태 등을 확인 할 수 있음. 물리적, 하드웨어적인 상태

#show env all / 현재 상태 등을 확인 할 수 있음. 물리적, 하드웨어적인 상태

#show proc / 스위치에서 작동하고 있는 프로세스를 확인

#show proc cpu / 시간마다의 CPU 사용량을 확인

#show ip route / 라우팅 테이블 확인 명령어

#show arp / ARP상태 확인

#show ip arp / ARP상태 확인

#show mac address table / 맥어드레스를 확인

#show run / 현재 사용하고 있는 설정 정보, 컨피그 정보

#show int / 인터페이스 전반적인 상태를 확인

#show ip bgp sum / 현재 BGP 프로토콜의 상태

#show ip ospf nei / ospf 프로토콜 네이버 상태

#show int status / 인터페이스의 현재 상태

#show int description / 인터페이스 디스크립션(주석)을 확인

#show ip int br / 인터페이스에 설정되어 있는 IP정보

#show vlan 스위치에서의 VLAN 정보

#show spanning-tree 스패닝트리를 확인할 수 있는 명령어

#show hsrp br / hsrp상태를 확인할 수 있는 명령어, #show standby br을 사용가능

#show log / 로그 정보를 확인할 수 있는 명령어 (버퍼 사이즈 및 로깅 설정에 따라서 로그의 양이 달라질 수 있음)

메모리 cpu 부하 확인

show proccess cpu history

현재 스위치에 연결되어 있는 포트상태 확인

- 포트에 대해 연결 설명/연결유무/Vlan 등을 확인할 수 있다.

show int status

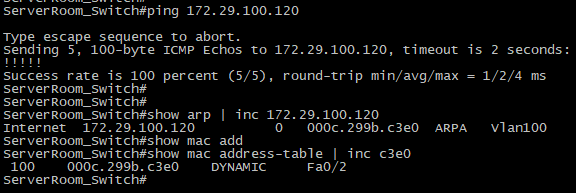

아이피 검색하기

포트별 디스크립션을 제대로 정리하지않으면 나중에 서버교체시 어떤포트를 교체해야할지 난감하다.

해당 IP를 사용하는 서버는 어느 포트에 붙어있나 확인하려면 다음과 같이 수행해야한다.ㄱ

- ping 명령어로 arp테이블에 해당 ip-mac정보를 갱신시킨다.(스위치의 ARP테이블에 없으면 검색이 안되므로)

- IP에 대한 MAC주소를 조회한다

- MAC주소 정보를 검색한다.(어느 포트에 연결 되어있는지 확인가능)

ServerRoom_Switch#ping 172.29.100.120

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.29.100.120, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

ServerRoom_Switch#

ServerRoom_Switch#

ServerRoom_Switch#show arp | inc 172.29.100.120

Internet 172.29.100.120 0 000c.299b.c3e0 ARPA Vlan100

ServerRoom_Switch#show mac add

ServerRoom_Switch#show mac address-table | inc c3e0

100 000c.299b.c3e0 DYNAMIC Fa0/2

라우터 명령어 정리

명령(Command)프롬프트(Prompt)설명(Explain)

| enable | Router> -> Router# | 사용자 모드에서 관리자 모드로 |

| config terminal | Router# -> Router(config)# | 관리자 모드에서 설정 모드로 |

| exit | Router(config)# -> Router# | 설정 모드에서 관리자 모드로 or 바로 이전 단계 |

| disable | Router# -> Router> | 다시 사용자 모드로 |

| ctrl+z, end | 한 번에 관리자 모드로 이동 | |

| write memory copy running-config startup-config(copy r s) |

Router# 관리자모드에서 가능한 명령어 |

Router 설정 내용을 NVRAM에 저장 |

| show ip route | Router# | 라우팅 테이블 |

| show version | Router# | 라우터 기본 정보 |

| show interface | Router# | 모든 인터페이스 정보 |

| show interface ethernet 0 | Router# | 이더넷 인터페이스 정보 |

| show interface serial 0 | Router# | 시리얼 인터페이스 정보 |

| show running-config | Router# | 현재 구성 파일 |

| show startup-config | Router# | NVRAM 백업 구성 파일 |

| show flash | Router# | 플래쉬 메모리 |

| show processes cpu | Router# | 라우터 동작 상태 |

| show session | Router# | 텔넷 연결 세션 보기 |

| disconnect | Router# | 세션 종료 |

| Router(config)# | banner motd # | 배너 입력 (마지막에 “#”는 꼭 입력, 설정을 종료하고 싶을 경우 “Ctrl+Z” 클릭) |

| Router(config)# | int fa 0/0 description Text |

인터페이스 설명 |

| Router# | ping ip address ex) ping 150.10.1.1 |

연결 확인 |

| Router(config)# | hostname bddung | 라우터 이름 설정 ex) bd라는 이름 설정 -> hostname bd |

| Router(config)# | enable secret cisco enable password cisco |

비밀번호 설정 명령어 둘 중 하나 선택해서 사용 |

| Router(config)# | username bddung password 1234 | 계정 생성 |

| Router(config)# Router(config-line)# Router(config-line)# |

line console 0 password bddung login |

콘솔 비밀번호 설정 |

| Router(config)# Router(config-line)# Router(config-line)# Router(config)# |

line console 0 login local exit username bddung password cisco |

콘솔유저까지 설정 |

| Router(config)# Router(config-line)# Router(config-line)# |

line vty 0 2 password cisco login |

텔넷 비밀번호 설정 (동시 접속 가능한 원격 단말기 수 : 3대 |

| Router(config)# Router(config-line)# Router(config-line)# Router(config)# |

line vty 0 4 login local exit username bddung password cisco |

텔넷 유저까지 설정 (동시 접속 가능한 원격 단말기 수 : 5대) |

| Router(config)# Router(config-if)# |

int fa 0/0 ip address 150.10.1.1 255.255.255.0 |

라우터 IP 설정 |

| Router(config-if)# | no shutdown | 포트 동작 시키기 |

| Router(config-line)# | exec-timeout 10 30 | 10분 30초동안 조작 없으면 세션 종료 |

| Router(config-line)# | no exec-timeout | 타임아웃 안 걸기 |

| Router(config)# | ip host PC1 192.168.13.2 | ip주소에 이름 설정 |

| Router# | ping PC1 | 이름으로 ping 보내기 |

| Router(config)# | ip route 210.1.1.0 255.255.255.0 serial 0/1 | 정적 라우팅 설정 다른 라우터에게 패킷을 전달하기 위해 필요한 자신의 인터페이스로 경로를 설정 ex) 왼쪽 명령어를 예를 들면 210.1.1.0으로 가는 데이터를 serial 0/1으로 내보냄 |

| Router(config)# | ip route 0.0.0.0 0.0.0.0 serial 0/1 | 라우팅 테이블에 없는 목적지의 경우 serial 0/1로 내보냄 |

| Router(config)# Router(config-router)# |

router rip network 192.168.1.0 |

RIP 라우팅 프로토콜 설정 |

| Router(config)# Router(config-router)# |

router ospf 1 network 192.168.1.0 0.0.0.255 area 1 |

왼쪽 1은 프로세스 번호(Process ID)를 말함 OSPF 라우팅 프로토콜 설정 |

| Router(config)# Router(config-router)# |

router eigrp 1 network 192.168.1.0 0.0.0.255 |

왼쪽 1은 eigrp as번호 EIFRP 라우팅 프로토콜 설정 |

| Router(config-if)# | no shutdown | 포트 동작 시키기 |

| Router(config)# Router(config-subif)# Router(config-subif)# |

int fa 0/0.1 encapsulation dot1Q 1 ip address 10.10.10.1 255.255.255.0 |

vlan 및 IP 설정 |

| Router(config)# | access-list 1 permit host 192.168.0.2 | 192.168.0.2에서 출발한 모든 데이터 접근 허용 |

| Router(config)# | access-list 1 deny any | 나머지 모든 접근 거부 |

| Router(config-if)# | ip access-group 1 in | 해당 포트로 데이터가 들어올 때 목록 1번과 비교하여 접근 허용 및 거부를 결정 |

스위치 명령어 정리

프롬프트(Prompt)명령(Command)설명(Explain)| Switch# | show mac-address-table | MAC 주소 테이블 보기 |

| Switch# | clear mac-address-table | MAC 주소 테이블 삭제 |

| Switch(config)# | mac-address-table static xxxx.xxxx.xxxx vlan 1 interface fastEthernet 0/24 | vlan이 설정안된(vlan 1) fastEthernet 0/24 인터페이스의 MAC 주소를 xxxx.xxxx.xxxx로 고정 |

| Switch# | show vlan | vlan 정보 확인 |

| Switch(config)# | vlan 10 | vlan 생성 |

| Switch(config-vlan)# | name bddung | vlan 이름 생성 |

| Switch(config)# Switch(config-if)# Switch(config-if)# |

int fa 0/3 switch mode access switch access vlan 10 |

스위치 포트에 vlan 지정 |

| Switch(config)# Switch(config-if)# |

int fa 0/1 switchport mode trunk |

trunk 모드 설정하기 |

| Switch# | show interface trunk | 트렁크로 설정된 인터페이스 정보 확인하기 |

| Switch# | show vtp status | vtp 상태 정보 확인 |

| Switch(config)# Switch(config)# Switch(config)# |

vtp mode server vtp domain com vtp password 1234 |

vtp - 서버 설정 |

| Switch(config)# Switch(config)# Switch(config)# |

vtp mode client vtp domain com vtp password 1234 |

vtp - 클라이언트 설정 |

| Switch# | show port-security | 포트 보안 적용 여부 설정 |

| Switch(config)# Switch(config-if)# Switch(config-if)# Switch(config-if)# Switch(config-if)# Switch(config-if)# Switch(config-if)# |

int fa 0/1 switchport mode acess switchport port-security swiitchport port-security mac-address xxxx.xxxx.xxxx switchport port-security mac-address sticky switchport port-security violation [project | restrict | shutdown] switchport port-security max 3 |

fa0/1 포트에 포트 보안 걸기 xxxx.xxxx.xxxx만 접근 허용 동적맥주소를 정적으로 protect : 접근 차단 restrict : 접근 차단, 로그 shutdown : 포트 비활성화 |

Nexus 상태 및 컨피그레이션 확인 수행

소개

이 문서에서는 Nexus 3000/9000 및 7000 플랫폼에 대한 자동 상태 및 컨피그레이션 확인을 수행하기 위한 절차 및 요구 사항에 대해 설명합니다.

사전 요구 사항

요구 사항

자동화된 상태 및 컨피그레이션 확인은 독립형 NX-OS 소프트웨어를 실행하는 Nexus 플랫폼에서만 지원되며 ACI 소프트웨어를 실행하는 스위치에서는 지원되지 않습니다.

다음과 같은 하드웨어 플랫폼이 지원됩니다.

- 통합 NX-OS 소프트웨어 이미지를 실행하는 Nexus 3000/9000 Series 스위치: 7.0(3)Ix 이상

- NX-OS 소프트웨어 버전 7.x 이상을 실행하는 Nexus 7000/7700 Series 스위치

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참고하십시오.

상태 및 컨피그레이션 확인 절차

상태 및 구성 검사를 수행하려는 Nexus 스위치에서 show tech-support details(또는 show tech-support 로그)를 수집하십시오. show tech-support details(기술 지원 세부 정보 표시)는 더 많은 검사와 함께 더 높은 가치를 제공하므로 선호됩니다. 로그가 .txt 또는 .gz/.tar 형식으로 캡처되었는지 확인하십시오.

Cisco Support Case Manager에서 다음 키워드 집합(기술/하위 기술/문제 코드)으로 정기 TAC 서비스 요청을 엽니다.

기술: 데이터 센터 및 스토리지 네트워킹

하위 기술: (적절한 플랫폼 선택)

Nexus 3000(N3000 시리즈에만 해당) - 상태 및 컨피그레이션 확인(자동)

Nexus 3000(N3100-N3600 시리즈) - 상태 및 컨피그레이션 확인(자동)

Nexus 7000 Series 스위치 - 상태 및 컨피그레이션 확인(자동)

Nexus 9200 - 상태 및 컨피그레이션 확인(자동)

Nexus 9300(Non EX/FX/R Series) - 상태 및 컨피그레이션 확인(자동)

Nexus 9300(EX/FX/R Series) - 상태 및 컨피그레이션 확인(자동)

Nexus 9400 series 스위치 - 상태 및 컨피그레이션 확인(자동)

Nexus 9500(Non EX/FX/R Series) - 상태 및 컨피그레이션 확인(자동)

Nexus 9500(EX/FX/R Series) - 상태 및 컨피그레이션 확인(자동)

Nexus 9800 series 스위치 - 상태 및 컨피그레이션 확인(자동)

문제 코드: 상태 및 컨피그레이션 확인

SR이 열리면 Cisco Guided Workflow에서 show tech-support details(또는 show tech-support logs)를 업로드할 수 있습니다.

필요한 출력이 업로드되면 Cisco는 로그를 분석하고 사용자에게 전송된 이메일에 첨부된 보고서(PDF 형식)를 제공합니다. 이 보고서에는 탐지된 문제 목록, 문제 해결을 위한 관련 단계, 권장 조치 계획이 포함되어 있습니다.

보고된 상태 검사 실패와 관련하여 질문이 있는 경우, 사용자는 적절한 키워드와 함께 별도의 서비스 요청을 열어 전문가의 도움을 받는 것이 좋습니다. 신속한 조사를 위해 생성된 보고서와 함께 Automated Health and Config Check를 위해 개설된 SR(Service Request) 번호를 참조하는 것이 좋습니다.

상태 및 컨피그레이션 확인 모듈

Automated Nexus Health and Configuration Check 버전 1, 2022년 8월 릴리스는 표 1에 나열된 검사를 수행합니다.

표 1: 모듈에서 사용하는 상태 확인 모듈 및 관련 CLI

| 색인 | 상태 확인 모듈 |

모듈에 대한 간략한 설명 | 상태 확인을 수행하는 데 사용되는 CLI |

| 1. | NX-OS 릴리스 확인 | 디바이스에서 Cisco 권장 NX-OS 소프트웨어 릴리스를 실행하는지 확인합니다. | show version |

| 2 . | Nexus EoS/EoL 제품 검사 | 구성 요소(하드웨어/소프트웨어) 중 어느 하나가 EOL(단종) 또는 EOS(판매 종료)에 도달했는지 확인 | show version show module show inventory |

| 3 . | 필드 알림 확인 | 디바이스가 알려진 PSIRT/CVE 또는 Field Notice의 영향을 받을 가능성이 있는지 확인합니다. | show version show module show inventory show running-config and, any command needed to check the file against a given FN/PSIRT. |

| 4. | NX-OS CPU 상태 확인 | CPU 사용률이 향상되었는지 증상을 확인합니다. 현재/기록 CPU 사용량이 60%를 초과할 때 보고됩니다. | show processes cpu show processes cpu sort show processes cpu history show system resources |

| 5. | NX-OS 메모리 상태 확인 | 디바이스의 메모리 사용량이 시스템 메모리 임계값(기본값 또는 사용자 구성 값)을 초과하는지 확인합니다. | show version show processes memory show system resources |

| 6. | NX-OS 인터페이스 확인 | 보고된 인터페이스 중 하나가 RX 또는 TX 방향으로 삭제되는지 확인합니다. 이 모듈은 각 방향으로 가장 높은 오류율을 보이는 인터페이스 5개를 인쇄합니다. | show interface show interface brief show queuing |

| 7 . | CoPP 상태 확인 | CoPP가 비활성화되었거나 잘못 구성되었는지(예: 기본 클래스에 도달하는 모든 CPU 바운드 트래픽), 오래된 CoPP 정책이 있는지(예: 이전 릴리스에서 전달됨) 또는 기본이 아닌 클래스에서 보고된 1000개 이상의 삭제를 확인합니다. | show copp status show policy-map interface control-plane show running-config |

| 8. | MTS(프로세스 간 통신) 상태 확인 | 프로세스 간 통신(MTS라고 함) 메시지가 1일 이상 지속되는지 여부를 탐지합니다. | show system internal mts buffer summary show system internal mts buffer details |

| 9 . | Nexus 모듈 상태 확인 | 모듈(라인 카드, 패브릭 등)에서 진단 장애를 보고했는지 또는 전원이 꺼졌거나 장애가 발생한 상태인지 확인합니다. | show moduleshow inventory(모듈 표시방법) 모든 세부 정보 표시 진단 결과 모듈 |

| 10. | PSU 및 팬 상태 확인 | 전원 공급 장치가 작동 상태에 있지 않은지 여부를 탐지합니다. | show inventoryshow environment <options> show logging log show logging nvram |

| 11. | vPC 모범 사례 확인 | 디바이스 컨피그레이션이 피어 라우터, 피어 스위치, 피어 게이트웨이 컨피그레이션과 같은 vPC 모범 사례를 충족하는지 확인합니다. | Layer3 Peer Router: show running-config (to check if OSPF, EIGRP and BGP adjacencies formed) Peer-Gateway / Peer-switch: show running-config show spanning-tree show vpc brief show interface brief |

| 12. | MTU 확인 | Layer2 인터페이스와 Layer3 SVI의 MTU 컨피그레이션이 일치하지 않거나, OTV 조인 인터페이스의 MTU가 잘못되었거나, 필요한 인터페이스에서 점보 MTU가 활성화되지 않은 경우 등 일관성 없는 MTU 컨피그레이션을 탐지합니다. | show running-configshow interface show ip arp <options> show mac address-table show ip route detail <options> show ip eigrp neighbors <options> show ip ospf neighbors <options> show bgp <options> |

| 13. | 레이어 2 기능 컨피그레이션 상태 확인 | L2 기능이 활성화되었지만 사용되지 않았는지 확인합니다. |

show running-config |

| 14. | NX-OS vPC 호환성 검사 | vPC(Virtual Port-Channel)에 대해 유형 1/유형 2 비호환성 오류가 보고되었는지 확인합니다. | show running-config show vpc <options> |

| 15. | 스패닝 트리 프로토콜 상태 확인 | 연결된 출력에서 스패닝 트리 프로토콜 불안정성을 나타내거나 예기치 않은 상태에 있는지 확인합니다. 모듈은 몇 가지 추가 정보와 함께 가장 최근의 토폴로지 변경이 발생한 VLAN을 보고합니다. 타임스탬프, 인터페이스 및 루트 브리지 ID 현재 이 상태 확인 모듈은 RSTP만 지원합니다. MST는 향후 버전에서 지원할 계획입니다. |

show spanning-tree detail show spanning-tree internal errors show spanning-tree internal event-history <options> show spanning-tree active show logging log show mac address-table notification mac-move show system internal <L2FM, MTM, L2DBG options> |

| 16. | PortChannel 상태 확인 | 구성된 포트 채널 멤버 중 (I), (S) (D) 또는 (H)가 비정상 상태인지 탐지합니다. | show port-channel summary |

| 17 . | SFP 검증 확인 | "SFP 검증 실패" 오류를 보고한 트렌시버를 탐지합니다 | show interface brief |

| 18 . | Layer3 기능 컨피그레이션 상태 확인 | L3 기능이 활성화되었지만 사용되지 않았는지 확인합니다. | show running-config |

| 19 . | 관리 VRF 확인을 통한 기본 경로 | 디바이스에 Management vrf를 가리키는 Default vrf에 구성된 기본 경로가 있는지 확인합니다. | show running-config show accounting log |

| 20 . | 지원되지 않는 vPC를 통한 멀티캐스트 라우팅 확인 | vPC에서 지원되지 않는 PIM 인접성을 확인합니다. | show running-config show ip pim interface vrf all internal show ip pim neighbor vrf all detail |

| 21 . | OSPF 상태 확인 | 디바이스에서 관찰된 가능한 인접성 문제를 확인합니다.예:

|

show running-config show ip interface brief vrf all show ip ospf neighbors detail vrf all private show ip ospf interface vrf all private show logging log |

| 22 . | EIGRP 상태 확인 | 디바이스에서 관찰되는 가능한 인접성 문제를 확인합니다. 예를 들면 다음과 같습니다.

|

show running-config show logging log show ip eigrp neighbors detail vrf all show ip eigrp detail vrf all |

| 23 . | BGP 피어 상태 확인 | IDLE 상태의 BGP 인접성을 확인합니다. | show running-config show bgp vrf all summary |

| 24. | FHRP(First-Hop Redundancy Protocol) | 이러한 컨피그레이션으로 인해 성능이 저하될 수 있으므로 기본 타이머 컨피그레이션이 아닌 타이머 컨피그레이션을 확인합니다. 이 상태 확인 모듈에서는 HSRP(Hot-Standby Routing Protocol)만 다룹니다 |

show running-config |

CISCO 네트워크 점검 기본 명령

# show summary support

# show version

# show processes cpu history

# show processes cpu sort

# show processes memory sorted

# show ip int brief

# show ip route

# show mac address-table

# show arp

# show vlan

# show vlan-sw

# show ntp status

# show clock

# show logging

# show interfaces counters errors <-- 포트별 Error Count

# show interfaces status err-disabled

# show interface summary

# show interfaces status <-- port별 vlan, 듀플럭스, up/down, description정보

# show interfaces stats

# show env all

# show inventory

# show power inline

# show cdp neighbors

# show standby brief

# show run

'> IT (Information Technology)' 카테고리의 다른 글

| CFS, 인포스케일, Veritas infoscale (0) | 2023.08.08 |

|---|---|

| SRDF, SRDF/A session dropped write pending limit reached. host throttling is disabled, SRDF/A 세션 중단 이유 및 3가지 사례 (1) | 2023.07.25 |

| L4, 알테온, Alteon, 모니터링, 컨피그, 헬쓰체크, Health Check (0) | 2023.07.04 |

| SRDF, EMC, Symmerix Remote Data Facility (0) | 2023.06.08 |

| NTP, PTP, Network Time Protocol, Precision Time Protocol (0) | 2023.03.10 |